Como actuar en el entorno empresarial ante un Ciberataque

Como Usuarios nos encontramos muy expuestos a sufrir un ciberataque pero, ¿Qué pasa con los entornos empresariales? ¿Qué protocolos de actuación se han de seguir ante un ciberataque a nuestra empresa?

La Pandemia de la COVID-19 ha acelerado el uso de entornos digitales para nuestro día a día: desde el comercio electrónico y los mercados financieros con el boom de las criptodivisas, hasta el trabajo en remoto y la relación electrónica con las Administraciones Públicas.

Esta digitalización vertiginosa y forzada está siendo aprovechada por hackers y ciberdelincuentes para perpetrar todo tipo de estafas, suplantaciones de identidad y robo de datos, aumentando los ciberataques un 93% a nivel global con respecto a 2020.

Los riesgos en la seguridad informática y en el tratamiento de información en los entornos empresariales y los ciberataques han aumentado sustancialmente en 2021, haciéndose vital conocer:

- Que es un ciberataque.

- Cómo detectar un ciberataque.

- Gestión de la ciberseguridad tanto reactiva como preventiva.

¿Qué es un ciberataque?

Cuando hablamos de ciberataques, nos referimos generalmente a ataques informáticos cuyo objetivo perseguido es la explotación de sistemas informáticos y de telecomunicaciones para lograr su control, sustraer información, comprometer su seguridad o, simplemente, dañarlo para dejarlo inservible.

En la actualidad no existe una definición homogénea o consensuada a nivel internacional de lo que es un ciberataque, enfocándose el fenómeno de los ciberataques desde distintas perspectivas según el peso político o técnico del emisor, encontrándonos que:

- Según el Instituto Español de Estudios Estratégicos los ciberataques son los “actos que los delincuentes informáticos llevan a cabo como parte de sus actividades delictivas virtuales”.

- Para la Real Academia de Ingeniería Española un ciberataque es “una forma de ciberguerra o ciberterrorismo donde, combinado con ataque físico o no, se intenta impedir el empleo de sistemas de información del adversario o el acceso a la misma”.

- Del otro lado del charco, el Comité de Seguridad Nacional de los Estados Unidos definen como ciberataque a “Un ataque, a través del ciberespacio, dirigido al uso del ciberespacio por parte de una empresa con el fin de interrumpir, inutilizar, destruir o controlar maliciosamente un entorno/infraestructura informática; o destruir la integridad de los datos o robar información controlada.”

No obstante, todas estas definiciones tienen como común denominador que son ataques activos a sistemas informáticos en general con una finalidad maliciosa manifiesta.

Los fines de los ciberataques y los ciberdelincuentes son malintencionados, por lo que se hace necesario diferenciar el ciberataque del Hacking, el cual es la práctica basada en la detección de errores y fallos en la seguridad de los sistemas informáticos para su corrección y mitigación (Hacking blanco o ético).

¿Cómo detectar ciberataques?

A nivel técnico, la detección de ciberataques es una tarea que entraña complejidad cuando se trata de usuarios o entornos informáticos inexpertos o sin conocimientos básicos en seguridad informática.

Pero a pesar de ello, todo usuario es capaz de detectar, identificar y prevenir un ciberataque manejando los siguientes indicadores básicos de cualquier sistema informático:

1. Monitorizando el uso de recursos del Sistema (PC – Smartphone – Tablet – Servidor).

El principal indicador de que podemos estar sufriendo un ciberataque o que se ha instalado alguna clase de malware en nuestros sistemas es el aumento de carga y uso de CPU, RAM y Discos Duros.

Esto se debe al trabajo en segundo plano que se desarrollan en un ciberataque, sea activo o pasivo, por ejemplo, mediante la replicación de software malicioso, la apertura de puertas traseras de red para el envío de información o el minado de criptodivisas.

2. Aumento de tráfico de red

Seña de que con bastante probabilidad estemos sufriendo un ciberataque es el aumento del tráfico de red de nuestro sistema, tanto para el envío como para la recepción de paquetes de información.

Esto puede deberse, como indicamos en el apartado anterior, al envío de información de nuestro equipo, sea de nuestros datos y archivos personales o bien, al emplear nuestro equipo como puente para el envío masivo de paquetes de información, SPAM, replicaciones del malware etc.

3. Incremento de conexiones y procesos desconocidos detectados por Firewalls y Antivirus.

De entre los indicadores básicos de un posible ciberataque, las alertas y bloqueos de conexiones y procesos por el antivirus y/o el firewall de nuestro sistema informático es el más fiable.

Generalmente el malware depende de multitud de conexiones simultáneas y la apertura de procesos en segundo plano, teniendo que solicitar al sistema permisos tanto para conectarse a otros equipos o redes, cómo para iniciar sus procesos. Los actuales servicios de antivirus y firewall bloquean y monitorizan sistemáticamente estos procesos y conexiones de red, por lo que es recomendable periódicamente echar un vistazo a los resúmenes de seguridad de nuestros antivirus.

¿Qué hacer después de un ciberataque?

Una vez detectado o alertada la empresa de que está sufriendo un ciberataque, se ha de actuar reactivamente con el objetivo de mitigar los daños que hayan sido ocasionados a los sistemas informáticos y de telecomunicaciones por el ciberataque: es lo que se define como la Respuesta a Incidentes por el INCIBE (Instituto Nacional de Ciberseguridad).

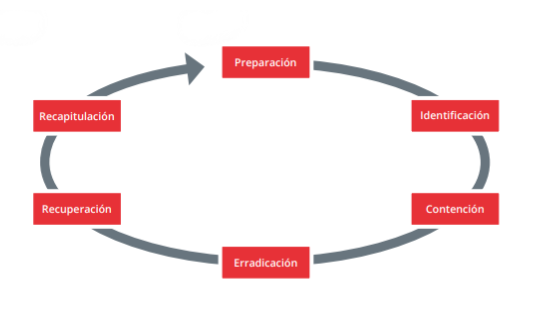

El INCIBE recomienda en sus Guía de Respuesta a Incidentes, que a la hora de actuar en Respuesta a Incidentes se sigan las siguientes Fases:

- Preparación: donde se reúnen las herramientas necesarias para el tratamiento del incidente (antimalware, comprobadores de integridad de ficheros o dispositivos, escáneres de vulnerabilidades, análisis de logs, sistemas de recuperación y backup, análisis forense, etc.).

- Identificación: dónde se detecta el incidente, se determina el alcance y se conforma una solución. Esta fase engloba a los responsables del negocio, operaciones y comunicación (contactos con soportes técnicos, CERT, peritos forenses, policía o asesores legales si fueran necesarios, etc.).

- Contención: impidiendo que el incidente se extienda a otros recursos. Como consecuencia, se minimizará su impacto (separando equipos de la red afectada, deshabilitando cuentas comprometidas, cambiando contraseñas, etc.).

- Erradicación: eliminando los elementos comprometidos, en caso de ser necesario (reinstalación de sistemas afectados o backups), previos a la recuperación.

- Recapitulación: donde se documentan los detalles del incidente. Para ello, se archivarán los datos recogidos y se debatirán las lecciones aprendidas. Se informará a los empleados y se les enseñarán las recomendaciones dirigidas a prevenir situaciones de riesgo futuras.

Ilustración 1FUENTE – INCIBE

Por último y no menos importante, una vez se ha controlado el ciberataque y sus efectos, logrando el funcionamiento normal de los sistemas informáticos se han de activar las Medidas de Recuperación con las que cuente la empresa para reestablecer

La importancia de la prevención

En un mundo profundamente digitalizado como en el que nos encontramos desde la pandemia de la COVID-19, la ciberseguridad en los entornos empresariales se convierte en una prioridad.

Al igual que en materias de cumplimiento normativo y regulatorio, la ciberseguridad se ha de abordar de manera integral y transversal, ofreciendo soluciones preventivas y reactivas ante ciberataques.

Tener claros e integrados de manera eficaz y eficiente protocolos técnicos, organizativos y humanos de ciberseguridad en una empresa aseguran una adaptación al medio digital más sencilla y con mayor seguridad para éstas, pues hoy en día en prácticamente todos los procesos de cualquier empresa intervienen sistemas informáticos o tecnológicos susceptibles de sufrir un ciberataque.

Además, en este nuevo entorno de economías digital, la ciberseguridad es un factor diferencial que genera confianza y vanguardia en el sector digital.

En Letslaw contamos con expertos en Protocolos de Ciberseguridad para empresas, pudiendo ayudarte en la adaptación e integración de procesos preventivos y reactivos de ciberseguridad para tu negocio.

Alejandro Fábregas es abogado especialista en Derecho de las Nuevas Tecnologías, Protección de Datos y Comercio Electrónico.

Forma parte del equipo de Letslaw, donde asesora a clientes nacionales e internacionales aportando una visión práctica gracias a su experiencia procesalista como abogado ejerciente durante más de cinco años.